Des données personnelles, y compris des messages textes, listes de contacts et photos peuvent être extraites de l'iPhone grâce à des techniques précédemment divulguées par des employés d'Apple, a reconnu cette semaine l'entreprise.

Ces mêmes techniques pour contourner le cryptage de sauvegarde pourraient être utilisés par des responsables de l'application de la loi ou autres, avec accès aux ordinateurs «de confiance» auxquels les appareils ont été raccordés, selon un expert en matière de sécurité.

Lors d'une conférence de presse cette semaine, le chercheur Jonathan Zdziarski a montré comment les services prennent une quantité surprenante de données, alors que Apple considère que ces services de diagnostic sont destinés à aider les ingénieurs.

Les utilisateurs ne sont pas informés que ces services sont en cours d'exécution et ne peuvent pas être désactivés, a expliqué J. Zdziarski. Il n'existe aucun procédé pour qu'un utilisateur d'un iPhone puisse savoir quels ordinateurs ont déjà obtenu le statut de confiance par ce processus de sauvegarde ou de bloquer les connexions futures.

«l n'y a aucun moyen de découpler (appareil mobile et ordinateur), sauf à réinitialiser votre téléphone», a-t-il fait savoir dans une vidéo de démonstration montrant qu'il pouvait extraire les données d'un téléphone débloqué par un ordinateur de confiance.

Apple a nié la rumeur indiquant que la société avait permis la création de «portes dérobées» pour collaborer avec des agences de renseignement.

«Nous avons conçu des iOS de façon à ce que les fonctions de diagnostic ne compromettent pas la vie privée et la sécurité des données des utilisateurs, mais qui peuvent fournir des informations nécessaires aux départements informatiques des entreprises, aux développeurs et à Apple pour la résolution et la correction des problèmes techniques», a déclaré le géant américain. «L'usager doit avoir déverrouillé son appareil mobile et de faire confiance à la connexion d'un autre ordinateur avant que celui-ci ne soit en mesure d'accéder aux données confidentielles ".

Mais Apple a également publié les premières descriptions des outils sur son propre site Web, et Jonathan Zdziarski et d'autres spécialistes qui se sont entretenus avec la société ont annoncé qu'ils s'attendaient à quelques modifications dans les programmes.

Pour Zdziarski, ces services se sont pas créés dans le but d'espionner. Mais pour lui plus d'informations que nécessaires ont été extraites, avec trop peu de divulgation.

Rich Mogull,directeur général de Securosis, pense que l'intervention de Zdziarski est un peu exagérée mais techniquement très précise.

«Ils collectent beaucoup plus de données qu'ils ne le devraient, et la seule façon de les obtenir est de compromettre la sécurité», a-t-il souligné.

Bien qu'il n'y ait aucune preuve que Apple ait bien fourni des informations personnelles aux agences de sécurité, Zhou Qingshan, directeur adjoint de l'Institut de l'information de l'Université de Beijing, estime qu'il est de pratique courante pour les entreprises informatiques de coopérer avec les agences nationales en charge de la sécurité.

«Avec la popularité des téléphones intelligents et le rôle important qu'ils jouent dans la vie des gens, les utilisateurs doivent toujours garder à l'esprit de ne pas télécharger ou d'enregistrer des applications qu'ils ne connaissent pas, et d'installer un logiciel de sécurité», a-t-il dit.

Qulques réactions des utilisateurs d'iPhone.

Pang Wenqi, directeur du service vente de la ZhongshiYuanyang Automotive à Beijing : «J'accorde une grande attention à la sécurité de mon smartphone. J'ai mis un en place un plafond quotidien pour les transferts d'argent et notre comptable reçoit une confirmation après chaque transfert.

Qiu Lin, un salarié d'une société de conseil à Beijing : «Jusqu'à présent, pratiquement toutes les applications exigent que vous indiquiez l'endroit où vous vous trouvez et plusieurs informations avant de pouvoir les utiliser.

«Je suis conscient que des problèmes au niveau de la sécurité peuvent surgir. Cependant, cela ne m'empêchera de continuer d'utiliser mon iPhone, qui a rendu mon quotidien plus pratique».

Pour Wang Peng, consultant dans une entreprise pharmaceutique à Shanghai : «Je reste très vigilent aux questions concernant la vie privée, par exemple je ne télécharge jamais de photos de ma famille sur Internet ou sur les réseaux sociaux. En fait, je ne suis pas surpris d'apprendre cette info au niveau de la sécurité des iPhone, car il n'existe pas de technologies qui soient parfaites et il peut y avoir avoir des lacunes».

Un milliardaire chinois boit du thé dans une tasse à 45 millions de Dollars

Un milliardaire chinois boit du thé dans une tasse à 45 millions de Dollars Sommes-nous entrés dans l'ère des robots-journalistes ?

Sommes-nous entrés dans l'ère des robots-journalistes ? Le retour sur Terre, le plus grand défi de la mission lunaire chinoise

Le retour sur Terre, le plus grand défi de la mission lunaire chinoise Deux pandas géants font la fortune du Zoo de Vincennes

Deux pandas géants font la fortune du Zoo de Vincennes Vente de melons carrés à Hangzhou

Vente de melons carrés à Hangzhou Quand les femmes ont-elles commencé à vouloir paraître minces ?

Quand les femmes ont-elles commencé à vouloir paraître minces ?  La Chine saisie par la folie des gratte-ciel

La Chine saisie par la folie des gratte-ciel Les 10 familles les plus riches de Chine

Les 10 familles les plus riches de Chine La Chine dans l'objectif de photographes français

La Chine dans l'objectif de photographes français Des avions militaires chinois sur une autoroute

Des avions militaires chinois sur une autoroute

L'Inde veut renforcer ses liens avec la Chine

L'Inde veut renforcer ses liens avec la Chine Yao Ming pourrait reprendre les LA Clippers

Yao Ming pourrait reprendre les LA Clippers Lenovo vend plus de PC qu’Apple aux Etats-Unis

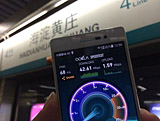

Lenovo vend plus de PC qu’Apple aux Etats-Unis Bientot la 4G dans le Metro de Beijing

Bientot la 4G dans le Metro de Beijing L'école d'Harry Potter en Chine ?

L'école d'Harry Potter en Chine ? Exposition sino-norvégienne de céramiques à Suzhou

Exposition sino-norvégienne de céramiques à Suzhou Les films chinois champions du box office national

Les films chinois champions du box office national